前言: AI诈骗是指利用人工智能技术制造的虚假信息或骗局,诱骗人们提供个人信息或资金。AI诈骗通常会采用自然语言处理、图像识别、语音合成等技术来制造虚假信息,使得诈骗信息更加真实可信。例如,AI诈骗可能会伪装成银行、支付平台、社交媒体等官方…

共29项

前言: AI诈骗是指利用人工智能技术制造的虚假信息或骗局,诱骗人们提供个人信息或资金。AI诈骗通常会采用自然语言处理、图像识别、语音合成等技术来制造虚假信息,使得诈骗信息更加真实可信。例如,AI诈骗可能会伪装成银行、支付平台、社交媒体等官方…

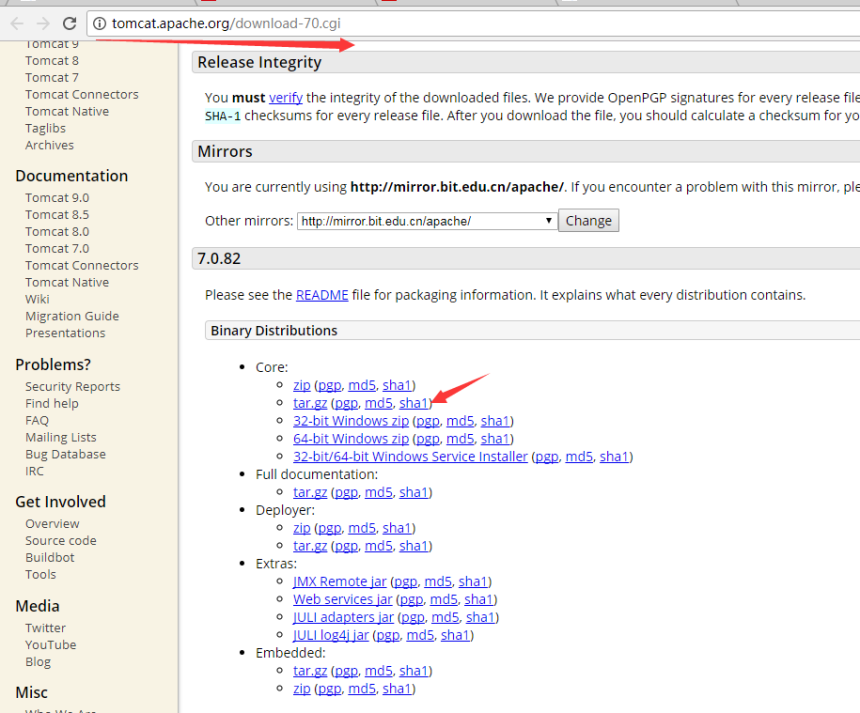

这里以Tomcat7为例,Tomcat8类同。不过有一点需要注意的是不同版本的Tomcat配置文件可能不同,如Tomcat7的server.xml与Tomcat8的server.xml就有细微差别。 【1】下载tomcat 下载地址:htt…

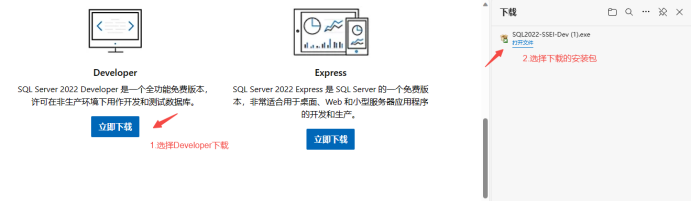

前言: 本文讲解,如何安装SQL Server安装介绍,以及如何配置登录的方式。 SQL Server 2022是微软公司推出的一款关系型数据库管理系统(RDBMS),是SQL Server数据库系列的最新版本。它提供了一系功能和工具,用于…

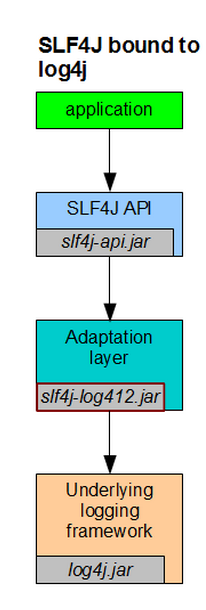

【1】log4j框架 Log4j是Apache的一个开源项目,通过使用Log4j,我们可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等;我们也可以控制每一条日志的…

互联网整个行业都在陷入被动且尴尬的局面。去年开始流行的“内卷”一词,恰如其分的描述了互联网的现状,比如抖音开始做外卖,微信强推视频号,一直硝烟弥漫的电商市场,更是激战在社区团购上。 内卷背后也有人感慨,互联网到了尽头。支撑这一论述的是,移动…

一.背景 人工智能(Artificial Intelligence,简称AI),是指通过计算机程序模拟人类智能的一种技术。它是计算机科学、工程学、语言学、哲学等多学科交叉的产物。通过计算机程序来模拟人类智能,实现自主思考、学习、推理和决策等…

Spring 保姆级带你认识,让你如何轻松应对面试官 1.Spring是什么?作用是什么? Spring是一个轻量级的JavaEE框架,它主要解决企业应用中的复杂性问题。Spring框架有三个核心部分:IoC容器、AOP和数据访问/集成层。…